Управление привилегированным доступом (PAM) защищает наиболее важные системы и учетные записи организации от несанкционированного доступа, поэтому важно иметь эффективную стратегию PAM. К числу лучших методов разработки эффективной стратегии PAM относятся реализация доступа с наименьшими привилегиями, мониторинг привилегированных учетных записей, внедрение рекомендаций по обеспечению безопасности паролей, требование многофакторной аутентификации и регулярный аудит привилегий. Продолжайте читать, чтобы

Вектор атаки, также известный как вектор угрозы, позволяет злоумышленникам получить доступ к сети или системе организации. К числу распространенных типов векторов атаки, от которых организации должны защищаться, относятся ненадежные и скомпрометированные учетные данные, атаки социальной инженерии, внутрисистемные угрозы, неисправленное программное обеспечение, отсутствие шифрования и неправильные конфигурации. Во избежание нарушений системы безопасности организации должны выявлять все

Лучший способ безопасного управления доступом к базам данных для удаленных пользователей — решение для управления привилегированным доступом (PAM). Решения PAM обеспечивают полную информацию о доступе к базам данных и контроль над ними, что предотвращает неправомерное использование привилегий, а также снижает вероятность ущерба организации вследствие внутрисистемной угрозы. Как правило, организации используют VPN для защиты удаленного доступа к

Перехват сеансов — это кибератака, в ходе которой злоумышленники перехватывают и крадут идентификатор сеанса, также называемый токеном сеанса, который передается между пользователем и веб-сайтом. С помощью украденного идентификатора сеанса злоумышленники могут выдать себя за пользователя и получить доступ к учетной записи. Чтобы предотвратить перехват сеансов, владельцам веб-сайтов необходимо использовать протокол HTTPS на всем веб-сайте и улучшить

Спуфинговые атаки — распространенный тип кибератак, когда злоумышленники обманом заставляют пользователей раскрыть учетные данные, используя веб-сайты, похожие на настоящие. Менеджеры паролей, такие как Keeper Password Manager, имеют функцию автозаполнения, которая помогает защититься от этого типа атак. Когда вы попадете на поддельный веб-сайт, функция автозаполнения Keeper, KeeperFill®, не будет заполнять учетные данные, если URL-адрес в хранилище паролей

Менеджер паролей защищает ваши учетные данные и обеспечивает безопасность информации в Интернете, поэтому его нужно использовать в 2024 году. Менеджеры паролей не просто защищают и хранят пароли. Они также хранят ключи доступа, генерируют новые надежные пароли и позволяют хранить и безопасно передавать важные документы, такие как медицинские карты, удостоверения личности, сведения о кредитных картах и многое

Хотя VPN могут защитить вас от некоторых видов хакерских кибератак, они не защищают от всех атак. Например, VPN могут защитить вас от атак типа «злоумышленник в середине» (MITM), удаленного взлома, распределенных атак типа «отказ в обслуживании» (DDoS) и перехвата сеансов, но VPN не защитят вас от хакеров, которые крадут ключи шифрования, от компрометации учетных записей,

В своем отчете Businesses at Work за 2024 г. компания Okta (лидер по управлению доступом согласно исследованию Gartner Magic Quadrant) назвала Keeper Security седьмым самым востребованным приложением по числу клиентов. Приложение Keeper уже второй раз включено в ежегодный отчет Okta в качестве одного из самых востребованных, что еще раз подтверждает миссию Keeper — предоставлять организациям любого размера

Угонщик браузера — это тип вредоносного ПО, которое заражает интернет-браузер. Заражение интернет-браузера происходит без вашего ведома или согласия. Так, вы можете даже не заметить присутствие угонщика браузера, пока не станет слишком поздно. Как правило, угонщики браузера применяют злоумышленники, чтобы перенаправлять пользователей на вредоносные веб-сайты для получения финансовой выгоды. Однако их также можно использовать для сбора личной

Секреты — это привилегированные учетные данные, не связанные с пользователями. Они используются системами и приложениями для доступа к службам и ИТ-ресурсам, содержащим высококонфиденциальную информацию. Один из наиболее распространенных типов секретов, используемых организациями, называется ключом SSH. Хотя ключи SSH защищены от некоторых кибератак, их можно скомпрометировать из-за разрастания секретов и неправильного управления ими. Чтобы безопасно управлять ключами

Внедрение единого входа (SSO) дает организациям и их сотрудникам различные преимущества, например упрощение аутентификации, сокращение числа случаев сброса паролей через службу поддержки и усиление безопасности. Однако единый вход также имеет ряд недостатков, среди которых создание единой точки отказа, сложное внедрение и поддержка использования единого входа не всеми приложениями. Читайте дальше, чтобы узнать больше о преимуществах

Брандмауэр — это тип системы сетевой безопасности, которая помогает защитить сеть от внешних угроз за счет контроля входящего и исходящего сетевого трафика. Брандмауэр может быть как на программным, так и аппаратным. Аппаратный брандмауэр обычно представляет собой маршрутизатор, физическое устройство, блокирующее доступ трафика ко внутренней сети. Программный брандмауэр работает аналогичным образом, но устанавливается на устройство. Например, брандмауэр

Согласно отчету Verizon о расследованиях утечек данных за 2023 год, 19% угроз, с которыми сталкиваются организации, носят внутренний характер. Когда организации не принимают необходимых мер для предотвращения внутреннего неправомерного использования учетных данных и человеческих ошибок внутри организации, шансы на возникновение внутрисистемной угрозы возрастают. К числу способов, с помощью которых организации могут предотвратить внутрисистемные угрозы, относятся моделирование

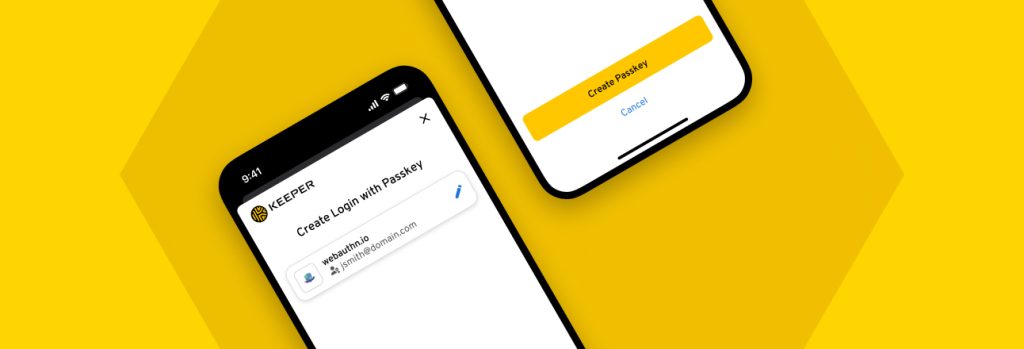

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. Что такое ключ доступа? Ключ доступа — это криптографический ключ, который позволяет пользователям входить в учетные записи без необходимости вводить пароль. По сути, ключ

В этом месяце женской истории Keeper Security рассказывает о работе организации Women in Identity, которая занимается продвижением разнообразия и инклюзивности в сфере идентификации по всему миру. Что такое месяц женской истории? В марте во всем мире отмечается Месяц женской истории. Месяц женской истории — это время признания и чествования достижений женщин в социальной, экономической, культурной и

Рекламное ПО может стать причиной проблем с производительностью и появления нежелательной рекламы на компьютере. Некоторые типы рекламного ПО могут даже собирать вашу личную информацию. Чтобы защитить личную информацию, необходимо удалить с компьютера как можно больше рекламного ПО. Чтобы удалить рекламное ПО с компьютера, следует создать резервную копию файлов, загрузить программное обеспечение для удаления рекламного ПО

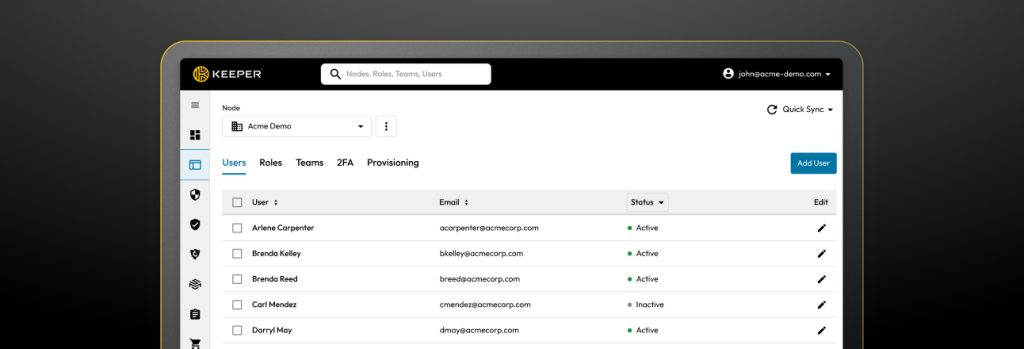

Специалисты Keeper Security с радостью объявляют об обновлении пользовательского интерфейса консоли администратора, который значительно повышает удобство использования, чтобы сэкономить время администраторов и повысить эффективность работы. Новый пользовательский интерфейс отличается современным дизайном, который гармонично сочетается с получившими широкое признание улучшениями хранилища конечных пользователей Keeper, выпущенными в 2023 году. Новая консоль администратора также предоставляет встроенные возможности ознакомления с

Авторизация играет важную роль в управлении идентификационной информацией и доступом (IAM). IAM — это система безопасности, состоящая из политик и процессов ведения деятельности. Она призвана обеспечить авторизованным пользователям необходимый доступ для выполнения их работы. Выбор правильной модели авторизации для вашей организации очень важен для защиты конфиденциальных ресурсов от несанкционированного доступа. К пяти основным моделям авторизации относятся

While both magic links and passkeys are methods of passwordless authentication, they’re not exactly the same. Some of the key differences between magic links and passkeys are how they work, their security, where a website server stores them and whether or not they expire after being used to log in to an account. Читайте дальше,

Использование искусственного интеллекта (ИИ) для совершения киберпреступлений, не ново, но по мере его развития совершенствуются и инструменты, используемые злоумышленниками. Одна из последних киберугроз с помощью ИИ, которую мы встречали, заключается в том, что злоумышленники используют технологию клонирования голоса для совершения телефонного мошенничества. Вы можете защитить себя от телефонного мошенничества с подделкой голоса с помощью ИИ,