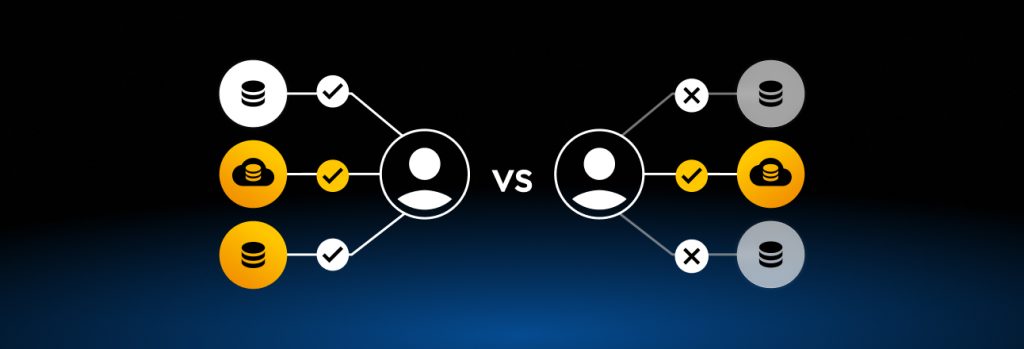

Zaufanie odgrywa istotną rolę w zarządzaniu dostępem, ale nie wszystkie rodzaje zaufania są jednakowe. W zakresie zarządzania dostępem istnieją dwa rodzaje zaufania, na które należy zwrócić szczególną uwagę: zaufanie domyślne i wyraźne. Przedstawiamy te rodzaje zaufania w zarządzaniu dostępem oraz różnice pomiędzy nimi. Co to jest domyślne zaufanie? Domyślne zaufanie zapewnia dostęp do zasobów na podstawie założenia, że należy

Zarządzanie uprzywilejowanym dostępem (PAM) chroni najważniejsze systemy i konta organizacji przed nieautoryzowanym dostępem, dlatego ważne jest wdrożenie dobrej strategii PAM. Do najlepszych praktyk w zakresie opracowania dobrej strategii PAM należą: wdrożenie dostępu na zasadzie niezbędnych minimalnych uprawnień, monitorowanie kont uprzywilejowanych, stosowanie najlepszych praktyk w zakresie bezpieczeństwa haseł, regularne stosowanie uwierzytelniania wieloskładnikowego i przeprowadzanie audytów. Czytaj dalej, aby dowiedzieć się

Wektor ataku, znany również jako wektor zagrożeń, to sposób, w jaki cyberprzestępcy uzyskują dostęp do sieci lub systemu organizacji. Do typowych rodzajów wektorów ataków, przed którymi organizacje muszą się bronić, należą słabe i naruszone dane uwierzytelniające, ataki socjotechniczne, zagrożenia wewnętrzne, niezaktualizowane oprogramowanie, brak szyfrowania i błędy w konfiguracji. Organizacje muszą identyfikować wszystkie potencjalne wektory ataku i chronić przed nimi swoją

Najlepszym sposobem na bezpieczne zarządzanie dostępem użytkowników zdalnych do bazy danych jest korzystanie z rozwiązania do zarządzania uprzywilejowanym dostępem (PAM). Rozwiązania PAM zapewniają pełną widoczność dostępu do bazy danych i kontrolę nad nią, zapobiegając niewłaściwemu wykorzystaniu uprawnień i zmniejszając prawdopodobieństwo wystąpienia zagrożenia wewnętrznego w organizacji. Zazwyczaj organizacje wykorzystują sieci VPN do zabezpieczania dostępu zdalnego do bazy danych, ale korzystanie

Przechwytywanie sesji to rodzaj cyberataku, w którym cyberprzestępcy przechwytują i kradną identyfikator sesji, zwany również tokenem sesji, udostępnianym użytkownikowi i stronie internetowej. Skradziony identyfikator sesji umożliwia cyberprzestępcy podszycie się pod użytkownika i uzyskanie dostępu do konta. Aby zapobiec przechwyceniu sesji, właściciele stron internetowych muszą wykorzystywać protokół HTTPS na całej stronie internetowej i wzmacniać zarządzanie sesją. Osoby odwiedzające strony internetowe mogą

Atak związany z fałszowaniem to popularny cyberatak, który nakłania użytkowników do przekazania danych uwierzytelniających logowania poprzez podszywanie się pod legalną stronę internetową określonej firmy. Menedżery haseł, takie jak Keeper Password Manager, oferują funkcję automatycznego wypełniania, która może pomóc w ochronie przed tego typu atakami. Po przejściu na sfałszowaną stronę internetową funkcja automatycznego wypełniania KeeperFill® nie wypełnia danych

Warto korzystać z menedżera haseł w 2024 r., ponieważ menedżer haseł chroni dane uwierzytelniające logowania i zapewnia bezpieczeństwo danych w Internecie. Menedżery haseł umożliwiają nie tylko ochronę i przechowywanie haseł, ale także przechowywanie kluczy dostępu, generowanie nowych, silnych haseł oraz bezpieczne przechowywanie i udostępnianie ważnych dokumentów, takich jak dokumentacja medyczna, karty identyfikacyjne, karty kredytowe i inne. Czytaj dalej, aby dowiedzieć się, dlaczego korzystanie

Sieci VPN mogą chronić przed niektórymi rodzajami cyberataków przeprowadzanych przez hakerów, jednakże nie przed wszystkimi. VPN może na przykład chronić przed atakami typu man-in-the-middle (MITM), hakowaniem zdalnym, atakami typu DDoS i przechwyceniem sesji, ale nie powstrzyma hakerów przed kradzieżą kluczy szyfrowania ani nie uchroni przed naruszeniem konta, atakami phishingowymi lub nielegalnymi stronami internetowymi. Czytaj dalej, aby

Rozwiązanie Keeper Security zostało wyróżnione przez firmę Okta, lidera w zakresie zarządzania dostępem według Gartner Magic Quadrant, jako siódma najszybciej rozwijająca się aplikacja pod względem liczby klientów w raporcie „Businesses at Work” za rok 2024. Rozwiązanie Keeper już po raz drugi zostało uznane za jedną z najszybciej rozwijających się aplikacji w raporcie rocznym firmy Okta, co wzmacnia misję Keeper,

Program przejmujący przeglądarkę to rodzaj złośliwego oprogramowania, które infekuje przeglądarkę internetową. Zainfekowanie przeglądarki internetowej odbywa się bez wiedzy i zgody użytkownika, dlatego często pozostaje niezauważone aż do wystąpienia szkód. Zazwyczaj programy przejmujące przeglądarkę są wykorzystywane przez cyberprzestępców do przekierowania użytkowników na złośliwe strony internetowe w celu uzyskania korzyści finansowych, ale mogą być również używane na potrzeby gromadzenia

Wpisy tajne to uprzywilejowane dane uwierzytelniające niewykorzystywane przez ludzi, lecz przez systemy i aplikacje na potrzeby dostępu do usług i zasobów IT zawierających wysoce poufne informacje. Jednym z najpopularniejszych rodzajów wpisów tajnych wykorzystywanych w organizacjach jest klucz SSH. Chociaż klucze SSH są zabezpieczone przed określonymi cyberatakami, mogą zostać naruszone w wyniku rozprzestrzeniania się wpisów tajnych i niewłaściwego zarządzania takimi wpisami. Aby

Wdrożenie logowania jednokrotnego (SSO) oferuje organizacjom i pracownikom różne korzyści, takie jak usprawnienie procesu uwierzytelniania, ograniczenie potrzeby resetowania haseł oraz zwiększenie bezpieczeństwa. Jednak SSO ma również kilka wad, takich jak tworzenie pojedynczego punktu awarii, trudności związane z wdrożeniem i fakt, że nie wszystkie aplikacje obsługują SSO. Czytaj dalej, aby dowiedzieć się więcej o zaletach i wadach rozwiązań SSO oraz o rozwiązaniach,

Zapora to rodzaj systemu zabezpieczeń sieci, który pomaga chronić ją przed zagrożeniami zewnętrznymi poprzez kontrolowanie ruchu przychodzącego i wychodzącego. Zapora może być programowa lub sprzętowa. Zapora sprzętowa to zazwyczaj router, czyli fizyczne urządzenie, które blokuje dostęp do sieci wewnętrznej. Zapora programowa działa podobnie, ale jest zainstalowana na urządzeniu. Na przykład Zapora systemu Windows jest częścią systemów

Według przygotowanego przez firmę Verizon raportu o dochodzeniach w sprawie naruszeń danych z 2023 r., 19% zagrożeń dla organizacji to zagrożenia wewnętrzne. Brak niezbędnych działań w organizacji na rzecz zapobiegania niewłaściwemu wykorzystaniu danych uwierzytelniających i błędom ludzkim zwiększa ryzyko wystąpienia zagrożenia wewnętrznego. Do sposobów zapobiegania zagrożeniom wewnętrznym w organizacjach należy stosowanie modelowania zagrożeń, wdrożenie zasady dostępu z najniższym poziomem uprawnień, stosowanie ścisłej kontroli

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. Co to jest klucz dostępu? Klucz dostępu to klucz kryptograficzny, który umożliwia użytkownikom logowanie się na konta bez konieczności wprowadzania hasła. Ogólnie mówiąc,

W ramach tegorocznego Miesiąca Historii Kobiet Keeper Security podkreśla działalność organizacji Women in Identity, której celem jest promowanie różnorodności oraz integracji w zakresie systemów tożsamości na całym świecie. Co to jest Miesiąc Historii Kobiet? W marcu na całym świecie obchodzony jest Miesiąc Historii Kobiet. Miesiąc Historii Kobiet to okres zwrócenia uwagi na osiągnięcia społeczne, gospodarcze, kulturowe i polityczne kobiet

Oprogramowanie reklamowe może być przyczyną problemów z wydajnością i występowania niepożądanych reklam na komputerze. Niektóre rodzaje oprogramowania reklamowego mogą nawet gromadzić dane osobowe użytkownika. Aby chronić dane osobowe, należy dokładnie usunąć oprogramowanie reklamowe z komputera. Aby usunąć oprogramowanie reklamowe z komputera, należy utworzyć kopię zapasową plików, pobrać oprogramowanie do usuwania oprogramowania reklamowego i usunąć niepotrzebne programy. Czytaj dalej, aby dowiedzieć

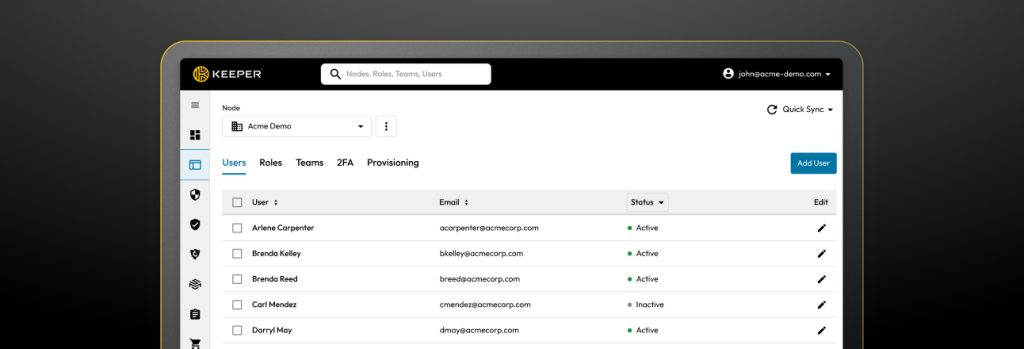

Zespół Keeper Security z przyjemnością przedstawia zaktualizowany interfejs użytkownika (UI) do konsoli administratora, który znacznie poprawia komfort użytkowania, oszczędzając czas administratorów i zwiększając produktywność. Interfejs użytkownika ma nowoczesny wygląd, który spójnie jest zgodny z docenianymi ulepszeniami magazynu użytkowników końcowych Keeper, opublikowanymi w 2023 r. Nowa konsola administratora zapewnia również wbudowane doświadczenie wdrażania, które usprawnia i ułatwia dodawanie nowych użytkowników oraz

Autoryzacja odgrywa ważną rolę w zarządzaniu dostępem do tożsamości (IAM). IAM to ramy bezpieczeństwa polityk i procesów biznesowych opracowane w celu zapewnienia upoważnionym użytkownikom dostępu niezbędnego do wykonywania zadań. Wybór prawidłowego modelu autoryzacji dla organizacji jest ważny, aby chronić poufne zasoby przed nieautoryzowanym dostępem. Pięć podstawowych modeli autoryzacji to kontrola dostępu oparta na rolach, kontrola dostępu oparta na

While both magic links and passkeys are methods of passwordless authentication, they’re not exactly the same. Some of the key differences between magic links and passkeys are how they work, their security, where a website server stores them and whether or not they expire after being used to log in to an account. Czytaj dalej,