Votre empreinte numérique est la trace des données que vous laissez en ligne. Il est important d’avoir une empreinte numérique positive pour maintenir vos relations, vous aider dans toutes vos initiatives personnelles et professionnelles et tenir les cybercriminels à distance. Pour créer une empreinte numérique positive, vous devez supprimer toutes les publications négatives, publier des

Certains des défis rencontrés lors de l’adoption de la sécurité DevOps, également appelée DevSecOps, comprennent une trop grande attention portée aux outils plutôt qu’aux processus, une résistance culturelle, des contrôles d’accès faibles et une mauvaise gestion des secrets. Bien que la mise en œuvre de la sécurité DevOps comporte des défis, les organisations peuvent suivre

Le modèle de maturité Zero-Trust est une initiative de l’Agence de sécurité de la cybersécurité et de l’infrastructure (CISA) pour aider à parvenir à une approche moderne du Zero-Trust grâce à la mise en œuvre de cinq piliers avec des capacités transversales. Les cinq piliers de la sécurité Zero-Trust sont l’identité, l’appareil, le réseau, l’application

La conception de la notion de sécurité appelée « accumulation de privilèges » se produit lorsqu’une personne accumule des droits d’accès au fil du temps, ce qui permet de maintenir l’accès aux systèmes et aux données au-delà de l’achèvement d’une tâche spécifique ou de la nécessité d’un tel accès. Cette accumulation progressive de privilèges inutiles au sein

Une attaque ciblée est une cyberattaque complexe visant des organisations ou des employés spécifiques. La meilleure façon de protéger votre organisation contre les attaques ciblées est de réduire sa surface d’attaque, d’investir dans une solution de gestion des accès à privilèges (PAM), de créer un plan de réponse aux incidents et de former les employés

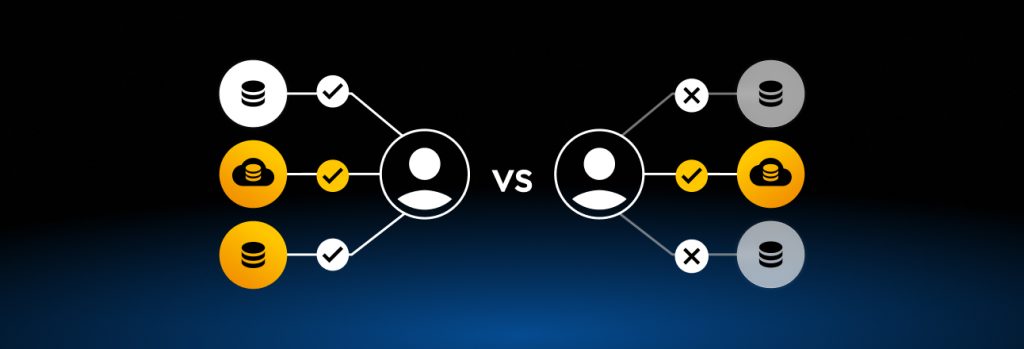

Si la confiance joue un rôle important dans la gestion des accès, tous les types de confiance ne se valent pas. En matière de gestion des accès, il existe deux types de confiances auxquels il convient de prêter attention : la confiance implicite et la confiance explicite. Voyons quels sont les types de confiance dans la

La gestion des accès à privilèges (PAM) protège les systèmes et les comptes les plus importants d’une organisation contre les accès non autorisés. Avoir une bonne stratégie PAM en place est donc essentiel. Parmi les meilleures pratiques pour développer une bonne stratégie PAM, citons la mise en œuvre d’un accès selon le principe du moindre

Un vecteur d’attaque, également connu sous le nom de vecteur de menaces, est un moyen pour les cybercriminels d’accéder au réseau ou au système d’une organisation. Parmi les types courants de vecteurs d’attaque contre lesquels les organisations doivent se défendre, citons les identifiants faibles et compromis, les attaques d’ingénierie sociale, les menaces internes, les logiciels

La meilleure façon de gérer en toute sécurité l’accès à la base de données pour les utilisateurs à distance est d’utiliser une solution de gestion des accès à privilèges (PAM). Les solutions PAM offrent une visibilité et un contrôle complets sur l’accès à la base de données afin d’empêcher l’utilisation abusive des privilèges, ce qui

Le détournement de session est une cyberattaque au cours de laquelle les cybercriminels interceptent et volent l’identifiant de session, également appelé jeton de session, partagé entre un utilisateur et un site Web. Avec un identifiant de session volé, un cybercriminel peut se faire passer pour l’utilisateur et accéder à son compte. Pour prévenir le piratage

Les attaques par usurpation d’identité sont une cyberattaque courante qui incite les gens à révéler leurs identifiants de connexion en se faisant passer pour un site Web d’entreprise légitime. Les gestionnaires de mot de passe, comme Keeper Password Manager, disposent d’une fonctionnalité de remplissage automatique qui peut aider à se protéger contre ce type d’attaque.

En vue des Jeux Olympiques et de l’Euro 2024, le feu des projecteurs est constamment braqué sur l’équipe de France, mais pas seulement. Comme des milliers d’organisations chaque année, la Fédération Française de Football (FFF) constitue une cible pour les cyberattaques, dont elle a été malheureusement victime récemment. Touchant plus de 1,5 million de personnes

Vous devriez utiliser un gestionnaire de mots de passe en 2024, car il protège vos identifiants de connexion et protège vos données en ligne. Les gestionnaires de mot de passe ne se contentent pas de protéger et de stocker les mots de passe ; ils stockent également vos clés d’accès, génèrent de nouveaux mots de passe

Bien que les VPN puissent vous protéger de certains types de cyberattaques menées par des pirates informatiques, ils ne vous protègent pas de toutes. Les VPN peuvent par exemple vous protéger des attaques de type Man-in-the-Middle (MITM), du piratage à distance, des attaques par déni de service distribué (DDoS) et du détournement de session, mais

Okta, un leader de la gestion des accès dans le Magic Quadrant de Gartner, a attribué à Keeper Security la septième place parmi les applications à la croissance la plus rapide en nombre de clients dans son rapport Businesses at Work 2024. C’est la deuxième fois que Keeper figure dans le rapport annuel d’Okta comme

Un browser hijacker est un type de logiciel malveillant qui infecte un navigateur Internet. Lorsque votre navigateur Internet est infecté, cela se fait à votre insu et sans votre consentement, de sorte que vous pouvez ne pas vous en rendre compte avant qu’il ne soit trop tard. Généralement, les browser hijackers sont utilisés par les

Les secrets sont des identifiants à privilèges non humains utilisés par les systèmes et les applications pour accéder à des services et à des ressources informatiques contenant des informations très sensibles. L’un des types de secrets les plus couramment utilisés par les organisations est la clé SSH. Bien que les clés SSH soient protégées contre

La mise en œuvre de l’authentification unique (SSO) offre divers avantages pour les organisations et leurs employés, tels que la rationalisation de l’authentification, la réduction des réinitialisations de mot de passe du service d’assistance et l’amélioration de la sécurité. Cependant, la SSO s’accompagne également de certains inconvénients, tels que la création d’un point de défaillance

Un pare-feu est un type de système de sécurité réseau qui permet de protéger votre réseau contre les menaces externes en contrôlant le trafic réseau entrant et sortant. Un pare-feu peut être logiciel ou matériel. Un pare-feu matériel est généralement un routeur, c’est-à-dire un appareil physique qui empêche le trafic d’accéder au réseau interne. Un

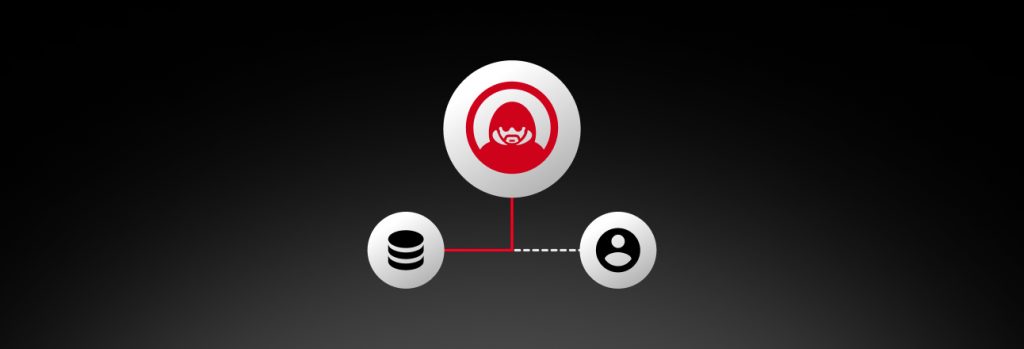

Selon le rapport 2023 de Verizon sur les enquêtes sur les violations de données, 19 % des menaces auxquelles les organisations font face sont internes. Les organisations qui ne prennent pas les mesures nécessaires pour empêcher les utilisations abusives en interne des identifiants et les erreurs humaines ont plus de chances d’être victime d’une menace interne.