Su huella digital es el rastro que sus datos dejan a su paso por la red. Es importante tener una huella digital positiva para cuidar de sus relaciones, ayudarle en todas sus actividades personales y profesionales, además de mantener a raya a los cibercriminales. Para lograr una huella digital positiva, debe eliminar cualquier publicación negativa,

Algunos de los desafíos a la hora de adoptar la seguridad en DevOps, también conocida como DevSecOps, son poner demasiado énfasis en las herramientas en lugar de en los procesos, la resistencia cultural, los controles de acceso deficientes y la mala gestión de los secretos. Si bien implementar la seguridad en DevOps conlleva desafíos, existen

El modelo de madurez de la confianza cero es una iniciativa de la Agencia de seguridad cibernética y de infraestructura (CISA, por sus siglas en inglés) para ayudar a lograr un enfoque moderno de confianza cero mediante la implementación de cinco pilares con capacidades transversales. Los cinco pilares de la seguridad de confianza cero son

El concepto de seguridad conocido como «avance de privilegios» se produce cuando una persona va acumulando derechos de acceso con el tiempo, conservando su capacidad de acceso a los sistemas y los datos pasada la vigencia de una tarea concreta o la necesidad de dicho acceso. Esta acumulación gradual de privilegios innecesarios en una organización

Un ataque dirigido es un ataque cibernético complejo diseñado contra organizaciones o empleados específicos. La mejor manera de proteger su organización de los ataques dirigidos es reducir su superficie de ataque, invertir en una solución de gestión del acceso privilegiado (PAM), crear un plan de respuesta a incidentes y formar a los empleados sobre las

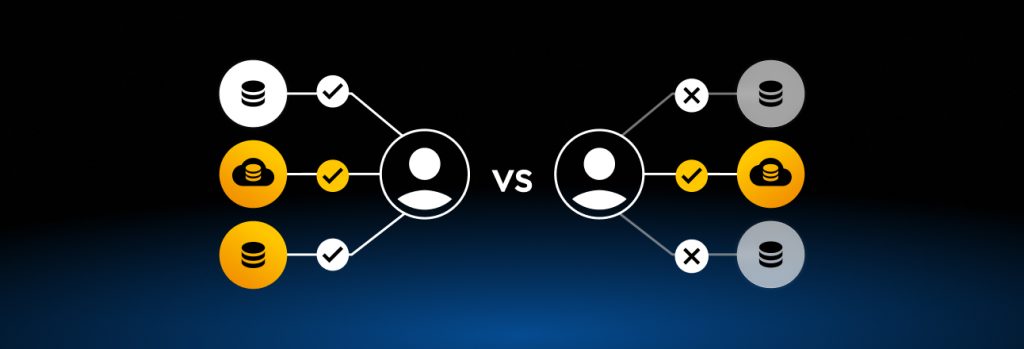

Si bien la confianza desempeña un papel importante en la gestión del acceso, no todos los tipos de confianza son iguales. En lo que respecta a la gestión del acceso, hay dos tipos de confianza a los que hay que prestar mucha atención: la confianza implícita y la confianza explícita. Repasemos qué son estos tipos

La gestión del acceso privilegiado (PAM, por sus siglas en inglés) protege los sistemas y las cuentas más críticos de una organización de los accesos no autorizados, por lo que es importante contar con una buena estrategia de PAM. Algunas de las prácticas recomendadas para desarrollar una buena estrategia PAM incluyen la implementación de acceso

Un vector de ataque, también conocido como vector de amenaza, es cualquier forma en que los cibercriminales puedan obtener acceso a la red o el sistema de una organización. Algunos tipos habituales de vector de ataque del que toda organización debe poder defenderse son las credenciales no seguras y vulneradas, los ataques de ingeniería social,

La mejor manera de gestionar de forma segura el acceso a la base de datos de los usuarios remotos es utilizando una solución de gestión del acceso privilegiado (PAM, por sus siglas en inglés). Las soluciones PAM proporcionan visibilidad y control completos sobre el acceso a la base de datos para evitar el uso indebido

El secuestro de sesiones es un ataque cibernético en el que los cibercriminales interceptan y roban el ID de la sesión, también conocido como token de sesión, que se comparte entre un usuario y un sitio web. Con un ID de sesión robado, un cibercriminal puede hacerse pasar por el usuario y obtener acceso a

Los ataques de suplantación son un ataque cibernético habitual en el que se engaña a las personas para que revelen sus credenciales de inicio de sesión pretendiendo ser un sitio web empresarial legítimo. Los gestores de contraseñas, como Keeper Password Manager, tienen una función de autocompletado que puede servir como mecanismo de protección frente a

Es necesario utilizar un gestor de contraseñas en 2024 porque protege las credenciales de inicio de sesión y los datos en línea. Los gestores de contraseñas no solo protegen y guardan contraseñas, sino que también almacenan claves de paso, generan contraseñas nuevas y seguras, y permiten guardar y compartir de forma segura documentos importantes, como

Si bien las VPN pueden protegerlo de algunos de los ataques cibernéticos que ejecutan los hackers, no lo protegen de todos. Por ejemplo, las VPN pueden brindar protección contra los ataques de intermediario (MITM), el hackeo remoto, los ataques de denegación de servicio distribuido (DDoS) y el secuestro de sesiones, pero no lo protegen de

Okta, una empresa de gestión de acceso líder en el Cuadrante Mágico de Gartner, ha incluido a Keeper Security como la séptima aplicación de más rápido crecimiento por cantidad de clientes en su informe Businesses at Work de 2024. Esta es la segunda vez que Keeper figura en la lista de las aplicaciones de más

Un secuestrador de navegadores es un tipo de malware que infecta los navegadores de Internet. Cuando un navegador de Internet se infecta, lo hace sin su conocimiento o consentimiento, por lo que es posible que no se dé cuenta de ello hasta ser demasiado tarde. Los cibercriminales suelen utilizar los secuestradores de navegadores para redirigir

Los secretos son credenciales privilegiadas no humanas que los sistemas y las aplicaciones utilizan para acceder a los servicios y los recursos de TI que contienen información muy confidencial. Uno de los tipos de secretos que más utilizan las organizaciones son las claves SSH. Aunque las claves SSH son seguras ante ciertos ataques cibernéticos, pueden

Implementar el inicio de sesión único (SSO) ofrece varias ventajas para las organizaciones y sus empleados, tales como la optimización de la autenticación, la reducción de los cambios de contraseña por parte del servicio de asistencia y la mejora de la seguridad. Sin embargo, el SSO también presenta algunas desventajas, como la creación de un

Un cortafuegos es un tipo de sistema de seguridad de red que ayuda a proteger una red de las amenazas externas controlando el tráfico de red de entrada y salida. Un cortafuegos puede basarse en software o en hardware. Los enrutadores son los cortafuegos de hardware típicos. Son dispositivos físicos que impiden que el tráfico

Según el informe de investigaciones de violaciones de datos de 2023 de Verizon, el 19 % de las amenazas a las que se enfrentan las organizaciones son internas. Cuando las organizaciones no toman las medidas necesarias para evitar el uso indebido interno de las credenciales y los errores humanos, sus posibilidades de sufrir una amenaza interna

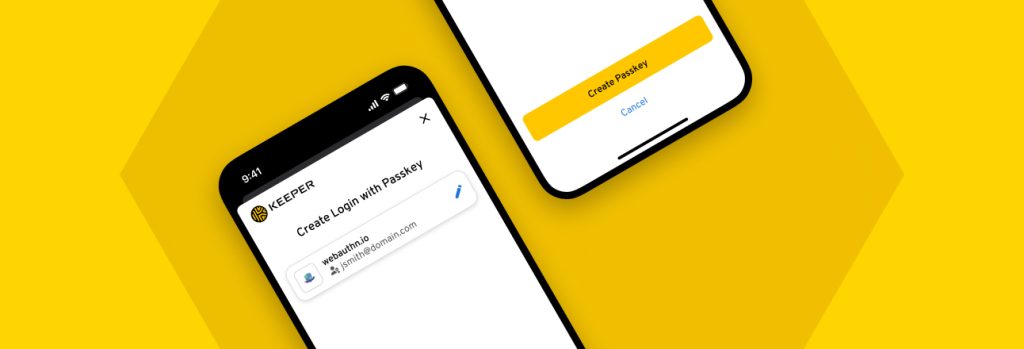

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. ¿Qué es una clave de acceso? Una clave de acceso es una clave criptográfica que permite a los usuarios iniciar sesión en las